Tədqiqatçılar, Microsoft OneDrive istifadəçilərini PowerShell skriptini işlətməyə aldatmaq üçün hədəflənən mürəkkəb fişinq kampaniyası aşkar ediblər.

Son bir neçə həftə ərzində Trellix Advanced Research Center Microsoft OneDrive istifadəçilərini hədəf alan mürəkkəb fişinq kampaniyasını müşahidə edib. Təhdid iştirakçıları istifadəçiləri PowerShell skriptini işlətməyə aldatmaq üçün sosial mühəndislik taktikalarına etibar edirlər ki, bu da onların sistemlərinin təhlükə altına düşməsinə səbəb olur.

Hücum zənciri, alıcını aldadaraq, DNS problemini necə həll edəcəyini izah etdiyini iddia edən düyməni klikləməklə başlayır və bu problemin həllinin istənilən fayla giriş imkanı verəcəyini təklif edir.

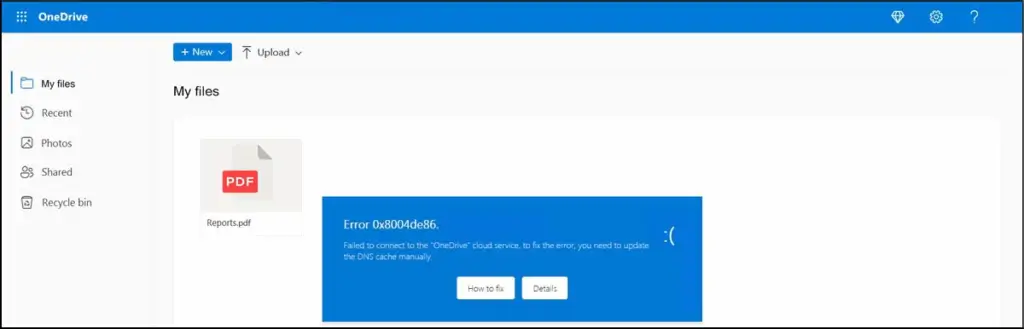

“Hücum aşağıdakı kimi baş verir: qurban .html faylı olan e-poçt alır. Bu .html faylı açıldıqda o, sənədə daxil olmaqda təcililik hissi yaratmaq üçün nəzərdə tutulmuş təsviri nümayiş etdirir və bununla da istifadəçinin verilən təlimatlara əməl etməsi ehtimalını artırır.” Trellix tərəfindən dərc edilən hesabatda deyilir. “Şəkil “Reports.pdf” adlı faylı və “Error 0x8004de86” adlı pəncərəni aşağıdakı səhv mesajı ilə göstərən Microsoft OneDrive səhifəsini simulyasiya edir: “‘OneDrive’ bulud xidmətinə qoşula bilmədi. Səhvləri düzəltmək üçün DNS keşini əl ilə yeniləməlisiniz.” Bu pəncərədə iki düymə var: “Details” və “How to fix”. Qeyd edək ki, 0x8004de80 xətası OneDrive-a daxil olarkən yarana biləcək qanuni problemdir.”

“Details” düyməsinə klikləməklə istifadəçi “DNS problemlərinin aradan qaldırılması” üzrə qanuni Microsoft Learn səhifəsinə yönləndirilir.

“How to fix” düyməsini kliklədikdən sonra alıcıya Quick Link menyusunu (Windows Key + X) açmaq, Windows PowerShell terminalına daxil olmaq, əmr yapışdırmaq və guya problemi həll etmək üçün yerinə yetirmək kimi xüsusi təlimatları ehtiva edən bir sıra addımları yerinə yetirmək tapşırılır.

“Əmr, yuxarıda göstərildiyi kimi, əvvəlcə ipconfig /flushdns-i işə salır, sonra C: diskində “downloads” adlı qovluq yaradır. Daha sonra o, arxiv faylını bu yerə endirir, adını dəyişir, məzmununu çıxarır (“script.a3x” və “AutoIt3.exe”) və AutoIt3.exe-dən istifadə edərək script.a3x-i icra edir. Nəhayət, aşağıdakı mesaj göstərilir: “Əməliyyat uğurla başa çatdı, lütfən, səhifəni yenidən yükləyin”.” hesabatı davam etdirir.

Trellix, bu kampaniyanın hədəf aldığı istifadəçilərin əksəriyyətinin ABŞ (40%), Cənubi Koreya (17%), Almaniya (14%) və Hindistanda (10%) olduğunu bildirdi.

“Bu hücumun qlobal yayılması bu təhdidlərlə effektiv mübarizə aparmaq üçün beynəlxalq əməkdaşlığa və kəşfiyyat məlumatlarının mübadiləsinə ehtiyac olduğunu vurğulayır”. hesabatı yekunlaşdırır və həmçinin kompromis göstəricilərini (IoCs) təqdim edir.