Mali güdümlü bir hacker grubu olan LightBasin’in faaliyetlerini izleyen tehdit analistleri, ATM bankacılığı verilerini çalmak ve sahte işlemler yapmak için kullanılan ve önceden bilinmeyen bir Unix rootkit’inin keşfedildiğini bildirdi.

Mandiant tarafından hazırlanan yeni bir raporda araştırmacılar, LightBasin etkinliğine ilişkin daha fazla kanıt sunarak banka kartı dolandırıcılığına ve önemli sistemlerin ele geçirilmesine odaklanıyor.

Bankacılık verilerinize girmek

LightBasin’in yeni rootkit’i, Oracle Solaris işletim sistemini çalıştıran sunucularda dağıtılan “Caketap” adlı bir Unix çekirdek modülüdür.

Caketap yüklendiğinde, uzak komutları ve konfigürasyonları almak için sistem işlevlerine birkaç kanca kurarken ağ bağlantılarını, işlemleri ve dosyaları gizler.

Analistler tarafından gözlemlenen komutlar şunlardır:

- CAKETAP modülünü yüklenen modüller listesine geri ekleyin

- getdents64 kancası için sinyal dizisini değiştirin

- Bir ağ filtresi ekleyin (p formatı)

- Bir ağ filtresini kaldırın

- Mevcut TTY’yi getdents64 kancası tarafından filtrelenmeyecek şekilde ayarlayın

- Tüm TTY’leri getdents64 kancası tarafından filtrelenecek şekilde ayarlayın

- Geçerli yapılandırmayı görüntüler

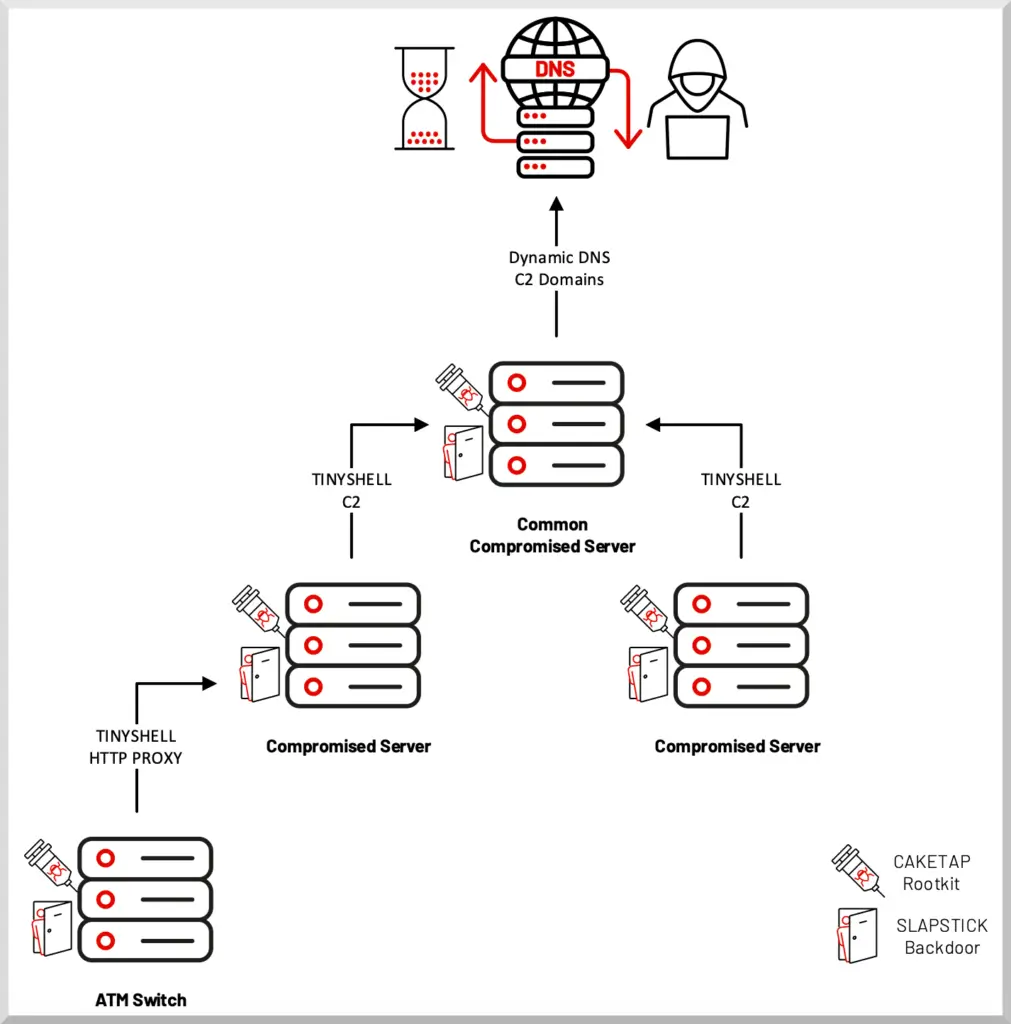

- Caketap’in nihai amacı, ihlal edilen ATM anahtar sunucularından gelen banka kartı ve PIN doğrulama verilerini ele geçirmek ve ardından çalınan verileri yetkisiz işlemleri kolaylaştırmak için kullanmaktır.

Caketap tarafından yakalanan mesajlar; bankacılık sektöründe PIN’ler, manyetik şeritler ve EMV çipleri için kriptografik anahtarlar oluşturmak, yönetmek ve doğrulamak için kullanılan kötü kullanıma karşı dayanıklı bir donanım cihazı olan Ödeme Donanımı Güvenlik Modülü’ne (HSM) yöneliktir.

Caketap, süreci kesintiye uğratmak için kart doğrulama mesajlarını manipüle eder, sahte banka kartlarıyla eşleşenleri durdurur ve bunun yerine geçerli bir yanıt oluşturur.

İkinci aşamada, sahte olmayan PAN’larla (Birincil Hesap Numaraları) dahili olarak eşleşen geçerli mesajları kaydeder ve bunları HSM’ye gönderir, böylece rutin müşteri işlemleri etkilenmez ve implant operasyonları gizli kalır.

Mandiant’ın raporu şu şekilde açıklıyor: “CAKETAP’ın UNC2891 (LightBasin) tarafından, çeşitli bankaların ATM terminallerinden yetkisiz nakit çekimleri gerçekleştirmek için sahte banka kartlarını başarıyla kullanma amaçlı daha büyük bir operasyonun parçası olarak kullanıldığına inanıyoruz.”

Önceki saldırılarda aktörle bağlantılı diğer araçlar arasında Mandiant’ın LightBasin saldırılarında hâlâ konuşlandırıldığını doğruladığı Slapstick, Tinyshell, Steelhound, Steelcorgi, Wingjook, Wingcrack, Binbash, Wiperight ve Mignogcleaner yer alıyor.

Gelişmiş hedefleme

LightBasin, genellikle özünde güvenli olarak kabul edilen veya belirsizlikleri nedeniyle büyük ölçüde göz ardı edilen kritik Unix ve Linux sistemlerindeki gevşek güvenlikten yararlanan oldukça yetenekli bir tehdit aktörüdür.

LightBasic gibiler tam da burada başarılı oluyor ve Mandiant onların aynı operasyonel stratejiden yararlanmaya devam etmelerini bekliyor.

Analistler UNC1945 tehdit kümesiyle bazı örtüşmeler tespit ettiler, ancak henüz bu cephede güvenli sonuçlar çıkaracak somut bağlantılara sahip değiller.

Kaynak: https://www.bleepingcomputer.com/news/security/new-unix-rootkit-used-to-steal-atm-banking-data/