Google-un Təhlükə Təhlili Qrupu (TAG) və Google-un törəmə şirkəti Mandiant, 2023-cü ildə hücumlarda istifadə edilən sıfır gün zəifliklərinin sayında əhəmiyyətli artım müşahidə etdiklərini, onların bir çoxunun casus proqram təminatçıları və onların müştəriləri ilə əlaqəli olduğunu söylədi.

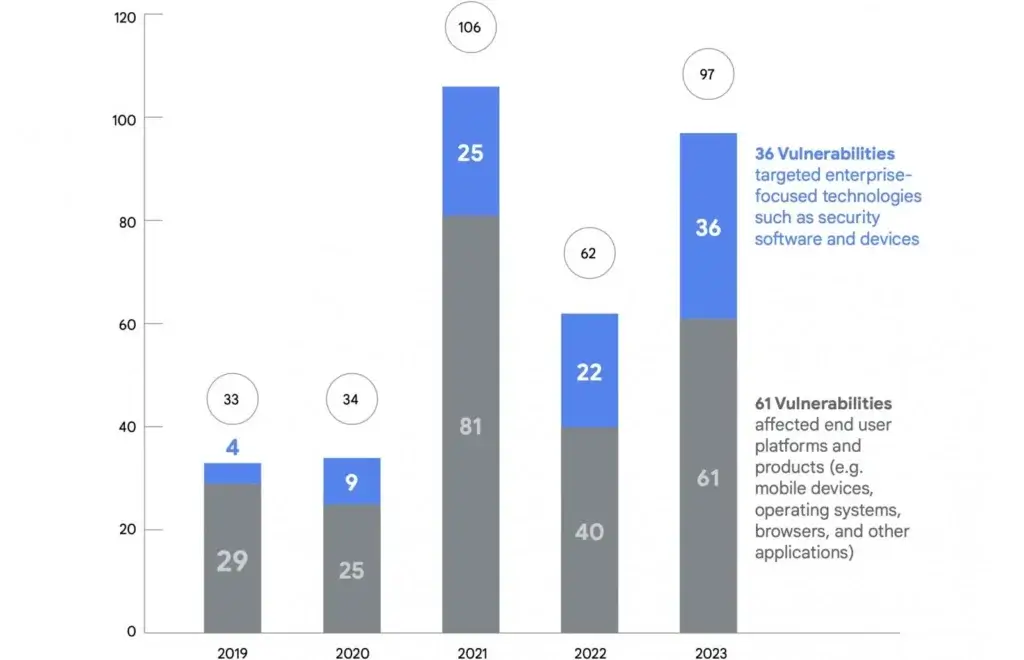

Keçən ilki hücumlarda istifadə edilən sıfır günlərin sayı 97-yə çatıb ki, bu da əvvəlki ilin 62 zəifliyi ilə müqayisədə 50 faizdən çox artım deməkdir. Bu artıma baxmayaraq, bu rəqəm 2021-ci ildə istifadə edilən 106 sıfır gün səhvinin zirvəsindən aşağıda qalır.

Mandiant və TAG birlikdə 97 zəiflikdən 29-nu aşkar ediblər, onlardan 61-i son istifadəçi platformalarına və məhsullarına (mobil cihazlar, əməliyyat sistemləri, brauzerlər və müxtəlif digər proqramlar daxil olmaqla) təsir edib.

Qalan 36 zəiflik təhlükəsizlik proqramı və cihazları kimi müəssisə yönümlü texnologiyaların hədəflənməsi üçün istifadə edilib.

“Müəssisə tərəfində biz daha geniş çeşiddə təchizatçıların və məhsulların hədəfləndiyini və istifadə olunan müəssisəyə xas texnologiyaların artdığını görürük” deyə Google xəbərdar etdi.

“İllər ərzində öyrəndik ki, təcavüzkarların səhvlərini nə qədər tez aşkar etsək və yamasaq, istismarın ömrü bir o qədər qısa olur və hücumçulara öz imkanlarını qorumaq bir o qədər baha başa gəlir”.

Keçən il maliyyə motivasiyalı aktyorlar 2022-ci ildə müşahidə ediləndən daha az on sıfır günlük boşluqdan istifadə ediblər. Bunların arasında FIN11 təhdid qrupu üç ayrı sıfır günlük zəiflikdən, ən azı dörd ransomware qrupu daha dörd sıfır gündən istifadə edib.

Çin ən çox hökumət tərəfindən dəstəklənən hücumlarla əlaqələndirildi, Çin kibercasus qrupları 2023-cü ildə 12 sıfır gün zəifliyindən istifadə etdilər, bu, 2022-ci ildə yeddi ilə müqayisədə nəzərəçarpacaq artım və son illərdə müşahidə olunan tendensiyadır.

2023-cü ildə istismar edilən bütün sıfır günlərin 50%-nin arxasında casus proqramdır

Bununla belə, 2023-cü ildə Google məhsulları və Android ekosistem cihazlarını hədəf alan əksər sıfır gün istismarlarının arxasında kommersiya nəzarəti təchizatçıları (CSV) dayanırdı.

Onlar bu platformaları hədəf alan məlum sıfır gün istismarlarının 75%-nə cavabdeh idilər (17 zəiflikdən 13-ü). Bundan əlavə, bu satıcılar keçən il hücumlarda istifadə edilən 48 sıfır gün istismarı ilə əlaqələndirilib ki, bu da 2023-cü ildə vəhşi təbiətdə istifadə edilən bütün bu cür qüsurların təxminən 50%-ni təşkil edir.

Nəhayət, 2023-cü ildə istifadə edilən brauzerlərdə və mobil cihazlarda 37 sıfır gün zəifliyindən Google 60%-dən çoxunu dövlət müştərilərinə casus proqram imkanları satan CSV-lərlə əlaqələndirdi.

“Nəticədə, CSV-lər və onların dövlət müştəriləri bu imkanlardan istifadə edərək, 2023-cü ildə (48 zəiflikdən 24-ü) dövlət orqanları tərəfindən sıfır gün istismarının yarısını həyata keçirdilər” dedi Google.

“Özəl sektor firmaları uzun illərdir ki, istismarların aşkar edilməsi və satışı ilə məşğul olurlar, lakin biz son bir neçə il ərzində bu aktyorlar tərəfindən idarə olunan istismarda nəzərəçarpacaq artım müşahidə etmişik.”

Fevral ayında Google, keçən il TAG qrupu tərəfindən aşkar edilmiş sıfır gün zəifliklərinin əksəriyyətinin muzdlu casus proqram istehsalçılarına aid olduğunu açıqladı.

Şirkət həmçinin son on ildə vəhşi təbiətdə istifadə edilən 72 məlum sıfır gün istismarından 35-i ilə casus proqram satıcılarını əlaqələndirib.

Google-un fevral hesabatında vurğulanan bəzi casus proqram satıcılarına aşağıdakılar daxildir:

Cy4Gate və RCS Lab: Android və iOS üçün Epeius və Hermit casus proqramlarının İtalyan istehsalçısı.

Intellexa: Cytrox-un “Predator” casus proqramı və WiSpear-ın WiFi ələ keçirmə alətləri kimi texnologiyaları birləşdirən Tal Dilian tərəfindən idarə olunan casus proqram təminatı firmalarının ittifaqı.

Negg Qrupu: Skygofree zərərli proqramları və istismar zəncirləri vasitəsilə mobil istifadəçiləri hədəf alan VBiss casus proqramları ilə tanınan beynəlxalq əhatəyə malik İtalyan CSV.

NSO Group: Pegasus casus proqramlarının və digər kommersiya casusluq vasitələrinin arxasında duran İsrail şirkəti.

Variston: Heliconia çərçivəsi ilə əlaqəli İspan casus proqram istehsalçısı və sıfır gün istismarlarında digər nəzarət satıcıları ilə işləmək üçün tanınır.

Sıfır gün hücumlarından qorunmaq üçün Google yüksək riskli istifadəçilərə Pixel 8 cihazlarında Yaddaş Tagging Genişləndirilməsini (MTE) və iPhone smartfonlarında Kilidləmə rejimini aktivləşdirməyi tövsiyə etdi.

Şirkət həmçinin Chrome yüksək riskli istifadəçilərinə JIT (Just-in-Time) kompilyasiyası tərəfindən təqdim edilən və təcavüzkarlara məlumatları manipulyasiya etmək və ya zərərli kodu daxil etməkte imkan yarada biləcək potensial təhlükəsizlik zəifliklərini aradan qaldırmaq üçün potensial təhlükəsizlik zəifliklərindən xilas olmaq üçün “HTTPS-Birinci Rejim”ə keçməyi və v8 Optimizatorunu deaktiv etməyi tövsiyə edib.

Bundan əlavə, Google yüksək riskli istifadəçilərə təkmilləşdirilmiş hesab təhlükəsizliyini və dövlət tərəfindən dəstəklənən təcavüzkarlardan qorunmaq üçün nəzərdə tutulmuş daxili müdafiəni təmin edən Qabaqcıl Qoruma Proqramında (APP) qeydiyyatdan keçməyi təklif etdi.

Xəzinədarlığın Xarici Aktivlərə Nəzarət Ofisi (OFAC) bu ayın əvvəlində Predator casus proqram operatorları Cytrox, Intellexa, Thalestris və Intellexa Konsorsiumunun İsrailli təsisçisi Tal Jonathan Dilian-a sanksiya tətbiq edib.

Fevral ayında ABŞ Dövlət Departamenti həmçinin kommersiya casus proqramları ilə əlaqəli şəxsləri hədəf alan və onların Birləşmiş Ştatlara girişini qadağan edən yeni viza məhdudiyyəti siyasətini elan etdi.