77,000-dən çox internetə açıq IP ünvanı kritik React2Shell uzaqdan kod icra boşluğuna (CVE-2025-55182) qarşı həssasdır və tədqiqatçılar artıq hücumçuların müxtəlif sektorlarda 30-dan çox təşkilatı sındırdığını təsdiqləyiblər.

React2Shell, sadəcə bir HTTP sorğusu ilə istismar oluna bilən və React Server Components-i tətbiq edən bütün framework-lərə, o cümlədən eyni deserializasiya məntiqindən istifadə edən Next.js-ə təsir edən, autentifikasiyasız uzaqdan kod icra zəifliyidir.

React bu boşluğu 3 dekabrda açıqlayıb və izah edib ki, React Server Components daxilində müştəri tərəfindən idarə olunan məlumatların təhlükəsiz olmayan deserializasiyası hücumçulara uzaqdan, autentifikasiyasız şəkildə istənilən əmrləri icra etməyə imkan verir.

Tərtibatçılar boşluğu aradan qaldırmaq üçün React-i ən son versiyaya yeniləməli, tətbiqlərini yenidən qurmalı və sonra yenidən yerləşdirməlidirlər.

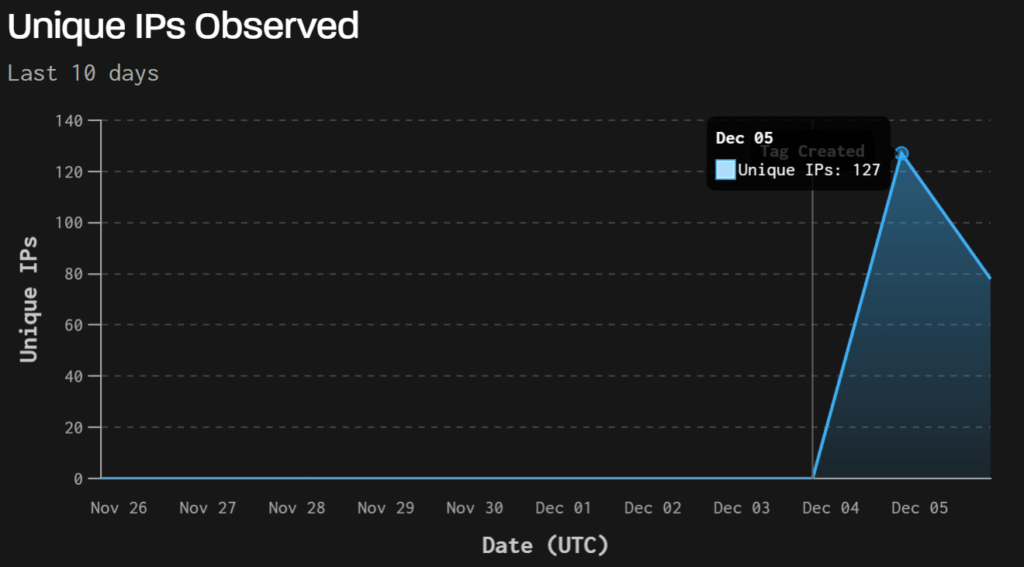

4 dekabrda təhlükəsizlik tədqiqatçısı Maple3142 yamalanmamış serverlərdə uzaqdan komanda icrasını göstərən işlək sübut-konsepsiya (proof-of-concept) dərc edib. Bundan qısa müddət sonra isə hücumçular və tədqiqatçılar ictimai exploit-i avtomatlaşdırılmış alətlərlə istifadə etməyə başlayaraq boşluq üçün skan etməni sürətləndirdilər.

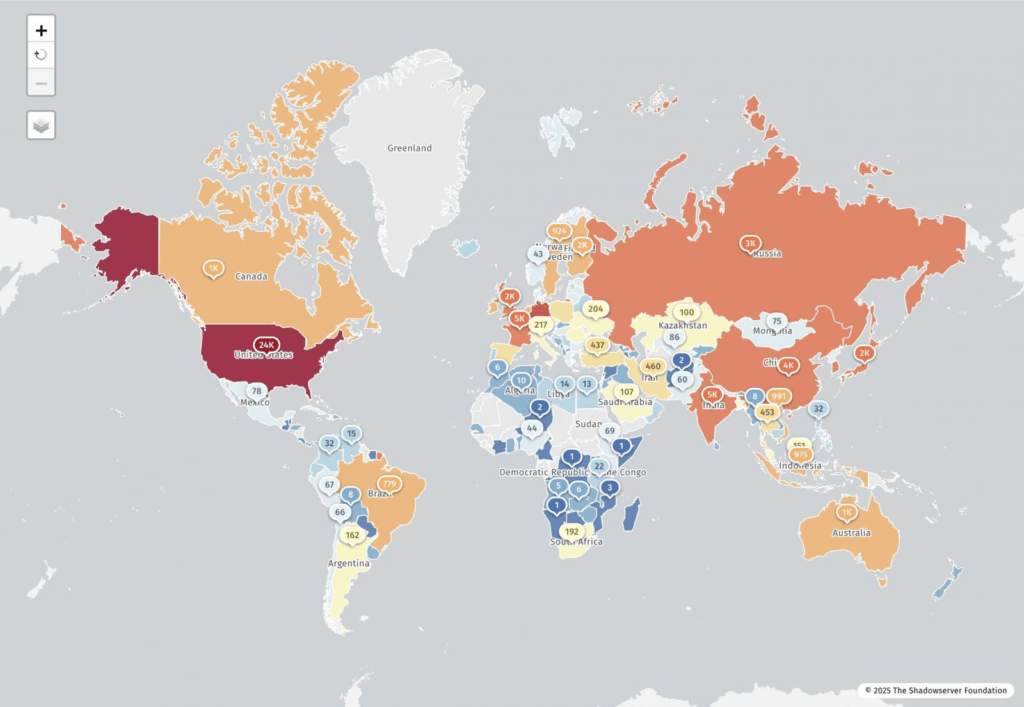

77,000-dən çox həssas IP ünvanı

Shadowserver internet nəzarət qrupu bildirir ki, React2Shell boşluğuna qarşı həssas 77,664 IP ünvanı aşkar edilib və onların təxminən 23,700-ü ABŞ-da yerləşir.

Tədqiqatçılar IP ünvanlarının həssas olduğunu Searchlight Cyber/Assetnote tərəfindən hazırlanmış aşkarlama texnikası ilə müəyyən ediblər. Bu üsulda serverlərə boşluğu istismar etmək üçün bir HTTP sorğusu göndərilir və cihazın həssas olub-olmadığını təsdiqləmək üçün xüsusi cavab yoxlanılır.

GreyNoise son 24 saat ərzində boşluğu istismar etməyə cəhd göstərən 181 fərqli IP ünvanını qeydə alıb və trafikin böyük hissəsi avtomatlaşdırılmış görünür. Tədqiqatçılar bildirirlər ki, bu skanlar əsasən Niderland, Çin, ABŞ, Honq Konq və az sayda digər ölkələrdən qaynaqlanır.

Palo Alto Networks bildirir ki, React2Shell boşluğu vasitəsilə artıq 30-dan çox təşkilatın sistemləri sındırılıb. Hücumçular bu zəiflikdən istifadə edərək əmrlər icra edir, kəşfiyyat aparır və AWS konfiqurasiya və etimadnamə fayllarını oğurlamağa cəhd göstərirlər.

Bu komprometlərə tanınmış dövlətlə əlaqəli Çin təhdid aktorları ilə bağlı sızmalar daxildir.

React2Shell-in genişmiqyaslı istismarı

Açıqlamadan bəri tədqiqatçılar və təhdid kəşfiyyatı şirkətləri CVE-2025-55182 boşluğunun geniş şəkildə istismar olunduğunu müşahidə ediblər.

GreyNoise bildirir ki, hücumçular tez-tez cihazın uzaqdan kod icra boşluğuna həssas olub-olmadığını təsdiqləmək üçün sadə riyazi funksiyanı yerinə yetirən PowerShell əmrləri ilə başlayırlar.

Bu testlər proqnozlaşdırıla bilən nəticələr qaytarır və istismarın minimum izlərini buraxır.

powershell -c "40138*41979"

powershell -c "40320*43488"Uzaqdan kod icrası təsdiqləndikdən sonra hücumçuların base64 ilə kodlaşdırılmış PowerShell əmrləri icra etdiyi müşahidə olunub. Bu əmrlər əlavə skriptləri birbaşa yaddaşa yükləyir.

powershell -enc <base64>Müşahidə olunan əmrlərdən biri xarici saytdan (23[.]235[.]188[.]3) ikinci mərhələ PowerShell skriptini icra edir. Bu skript AMSI-ni deaktiv edərək endpoint təhlükəsizliyini keçmək və əlavə payload-ları yerləşdirmək üçün istifadə olunur.

VirusTotal-a görə, GreyNoise tərəfindən müşahidə edilən PowerShell skripti hədəf cihazda Cobalt Strike beacon quraşdırır və təhdid aktorlarına şəbəkədə mövqe qazanmağa imkan verir.

Amazon AWS təhdid kəşfiyyat qrupları React CVE-2025-55182 boşluğunun açıqlanmasından bir neçə saat sonra sürətli istismar hallarını müşahidə ediblər. Bu hücumlar Earth Lamia və Jackpot Panda kimi Çinlə əlaqəli APT haker qruplarının infrastrukturu ilə bağlıdır.

Bu istismarda təhdid aktorları həssas serverlərdə whoami və id kimi əmrlərlə kəşfiyyat aparır, fayllar yazmağa cəhd göstərir və /etc/passwd faylını oxuyurlar.

Palo Alto Networks də oxşar istismar hallarını müşahidə edib və onların bir qismini Çin Dövlət Təhlükəsizlik Nazirliyi ilə əlaqəli olduğu düşünülən UNC5174 adlı dövlət dəstəklı təhdid aktoruna aid edib.

“Unit 42 yüksək əminliklə CL-STA-1015 (UNC5174 olaraq da tanınır) ilə uyğun gələn təhdid fəaliyyətini müşahidə edib. Bu qrupun Çin Dövlət Təhlükəsizlik Nazirliyi ilə əlaqəli ilkin giriş brokeri olduğu güman edilir,” — Palo Alto Networks Unit 42-nin baş meneceri Justin Moore BleepingComputer-ə e-poçt vasitəsilə bildirib.

“Bu fəaliyyət zamanı biz Snowlight və Vshell zərərli proqramlarının yerləşdirilməsini müşahidə etdik ki, hər ikisi Unit 42-nin CL-STA-1015 (UNC5174) haqqında bilikləri ilə tam uyğun gəlir.”

Bu hücumlarda yerləşdirilən zərərli proqramlar:

- Snowlight: Hücumçulara sındırılmış cihazlara əlavə payload-lar yerləşdirməyə imkan verən malware dropper.

- Vshell: Çin haker qrupları tərəfindən geniş istifadə olunan backdoor; uzaqdan giriş, istismardan sonrakı fəaliyyət və kompromet olunmuş şəbəkədə lateral hərəkət üçün istifadə olunur.

Yamaq tələsikliyi

React boşluğunun ciddiliyi səbəbindən dünya üzrə şirkətlər yamağı quraşdırmaq və mühafizə tədbirlərini tətbiq etmək üçün tələsiblər.

Dünən Cloudflare, React boşluğunun genişmiqyaslı istismarı və ciddiliyi səbəbindən Web Application Firewall (WAF) üçün təcili aşkarlama və mühafizə qaydaları tətbiq edib.

Lakin bu yeniləmə qaydalar düzəldilməzdən əvvəl çoxsaylı vebsaytların fəaliyyətində nasazlığa səbəb olub.

CISA həmçinin CVE-2025-55182 boşluğunu Known Exploited Vulnerabilities (KEV) kataloquna əlavə edib və Binding Operational Directive 22-01 çərçivəsində federal agentliklərə 26 dekabr 2025 tarixinədək yamaları tətbiq etməyi tələb edir.

React Server Components və onların üzərində qurulmuş framework-lərdən istifadə edən təşkilatlara dərhal yeniləmələri tətbiq etmək, tətbiqlərini yenidən qurub yerləşdirmək və log fayllarını PowerShell və ya shell əmrlərinin icrası əlamətləri üçün yoxlamaq tövsiyə olunur.