Alışılmadık bir veri hırsızlığı yöntemi, hassas bilgileri hava boşluklu sistemlerden sızdırmak için önceden belgelenmemiş gizli bir kanaldan yararlanıyor.

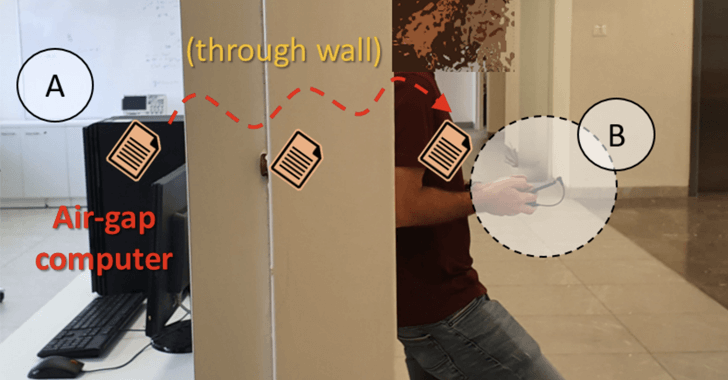

İsrail Negev’deki Ben Gurion Üniversitesi’nde Siber Güvenlik Araştırma Merkezi’nde Ar-Ge başkanı ve Saldırı-Savunma Siber Araştırma Laboratuvarı başkanı Dr. Mordechai Guri, “Bilgiler, hava boşluklu bilgisayardan en az 2m veya daha uzun bir mesafeyle havaya yayılıyor ve yakındaki bir casus tarafından cep telefonu veya dizüstü bilgisayarla bu bilgiler alınabiliyor”, dedi.

COVID-bit olarak adlandırılan mekanizma, 0-60 kHz frekans bandında elektromanyetik radyasyon oluşturmak için makineye yerleştirilen kötü amaçlı yazılımdan yararlanır ve daha sonra fiziksel olarak yakın mesafedeki gizli bir alıcı cihaz tarafından iletilir ve alınır.

Bu da modern bilgisayarların dinamik güç tüketiminden yararlanılarak ve CPU çekirdeklerindeki anlık yüklerin manipüle edilmesiyle mümkün oluyor.

COVID-bit, hava boşluklarının üzerinden atlamak ve gizli verileri toplamak için tasarlanan SATAn, GAIROSCOPE ve ETHERLED’den sonra bu yıl Dr. Guri tarafından geliştirilen en son tekniktir.

Hava boşluklu ağlar, yüksek düzeyde izolasyonlarına rağmen, virüs bulaşmış USB sürücüler, tedarik zinciri saldırıları ve hatta bilgi sızdıran dolandırıcılar gibi çeşitli stratejiler tarafından ele geçirilebilir.

Bununla birlikte, ağı ihlal ettikten sonra verileri dışarı sızdırmak, internet bağlantısının olmaması nedeniyle bir zorluktur ve saldırganların bilgileri iletmek için özel yöntemler bulmasını gerektirir.

COVID-bit, kötü amaçlı yazılım tarafından, anahtarlamalı mod güç kaynağı (SMPS) adı verilen bir bileşenden gelen elektromanyetik emisyonlardan yararlanarak ve binary data kodlamak için frekans kaydırmalı anahtarlama (FSK) adı verilen bir mekanizma kullanarak bilgi iletmede kullanılan gizli bir kanaldır.

Dr. Guri, “CPU’nun iş yükünü düzenleyerek, güç tüketimini yönetmek ve dolayısıyla SMPS’nin anlık anahtarlama frekansını kontrol etmek mümkündür” diye açıklıyor.

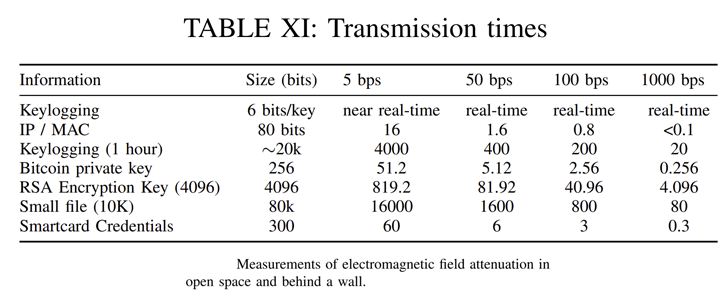

“Bu kasıtlı işlem tarafından üretilen elektromanyetik radyasyon, 1 $ kadar düşük maliyetli ve 1.000 bps bant genişliğinde düşük frekanslı sinyalleri yakalamak için bir telefonun 3,5 mm ses jakına bağlanabilen uygun antenler kullanılarak uzaktan alınabilir”.

Yayılımlar daha sonra verileri çıkarmak için demodüle edilir. Saldırı ayrıca, kötü niyetli kodun yükseltilmiş ayrıcalıklar gerektirmemesi ve bir sanal makine içinden yürütülebilmesi nedeniyle kaçamaklıdır.

Veri aktarımlarının değerlendirilmesi, bit hızına bağlı olarak IP ve MAC adreslerinin 0,1 saniyeden 16 saniyeye kadar herhangi bir yerde tutularak, tuş vuruşlarının neredeyse gerçek zamanlı olarak dışarı sızabileceğini ortaya koyuyor.

Önerilen gizli kanala karşı önlemler, tehditleri işaretlemek için dinamik işlem kodu analizi gerçekleştirmeyi, anormal etkinlik algılandığında CPU işlemcileri üzerinde rastgele iş yükleri başlatmayı ve 0-60 kHz spektrumunda sinyalleri izlemeyi veya karıştırmayı içerir.